정확·신속·편리하게 진보한 기술을 만나보세요.

- 탐지 정확성

- - 글로벌 기준 탑 클래스 수준의 검사 결과 보장

- - 높은 신종 및 변종 탐지율 대비 적은 과탐율

- 탐지 신속성

- - 시그니처 기반 패턴 매칭 기술 미-사용

- - 수 분 내에 기기의 모든 위협 정보 실시간 파악

- 간단 점검 제공

- - 앱 설치 없이 단순 기기 연결만으로 신속 검사

- - 키오스크 및 전문가용 분석 박스 지원

- 사용 안정성

- - 기기 성능(배터리 소모 및 발열)에 영향 없음

- 기술 진보성

- - 패턴 DB 업데이트가 필요 없는 검사 과정

- - 클라우드 검사로 머신러닝 모델 업데이트 불-필요

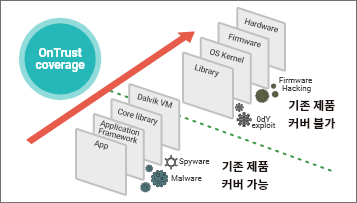

- 기술 확장성

- - 제조사가 달라도 동일하게 기기 보호

- - 스마트폰, 태블릿, 스마트 TV, 스마트 워치, 커넥티드 카 등 다양한 IoT 기기 지원